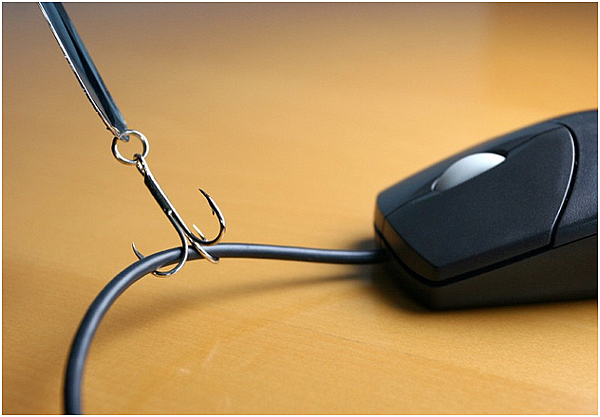

最近,卡巴斯基實驗室專家發現了一種狡黠的手法,能讓詐騙者不需以使用者的帳號及密碼登入竊取個資。網路犯罪者並非試圖竊取受害者的隱私資料,他們的行徑更加聰明。

受害者收到一封電子郵件,要求按照其中的網址連結至官方服務頁面並輸入新密碼,否則他們的帳號將被封鎖。令人意外的是,該連結導向至開發者的網站,例如到Windows Live網站。

授權之後,受害者會收到一個來自不明應用程式的權限範圍請求。其範圍包含了自動登入,存取個人資訊、聯絡人清單及電子郵件清單。透過這些權限分配,我們將開放存取自己個資的權限給網路犯罪者。

然後,身份不明的人暗中收集資訊,也許是用於詐騙目的。例如,他們可以利用它來發送垃圾信件或網址連結引導至釣魚或惡意網站。

如何運作?

有一個有用但並非完全安全的授權通訊協定,名為OAuth(開放授權),它允許使用者以受限制的存取權限,開啟他們受防護的資料來源(聯絡人、待辦事項及其他個資)而無需提供驗證。通常運用在社群網站應用程式的使用需要上,如獲取使用者的聯絡人清單。

若社群網站應用程式也有使用OAuth,您的臉書帳號就不那麼安全了。惡意應用程式能用來登入使用者帳號,發送垃圾及惡意檔案,以及釣魚網址連結。

距離OAuthe的漏洞被披露至今已有一年。2014年年初由一位新加坡的學生詳述了在授權後竊取使用者資料的可能手法。然而,這是首次我們看到以此手法付諸實施的釣魚行為。

保護自己您可以採取的措施:

l 不要點擊電子郵件或社群網站私人訊息中的網站連結;

l 不要允許您不信任的應用程式存取您的資料;

l 在您同意前,仔細閱讀應用程式要求帳號存取權限的說明;

l 查閱網路上的使用者對該應用程式的評價及回饋

您也可以在任何的社群網站或網站服務中,查看並取消目前已安裝應用程式的帳號/個人檔案的權限設定。而我們誠摯的建議您,讓該清單的內容越少越好。

原文出處:https://blog.kaspersky.com/multi-stage-phishing/

作者:Marvin the Robot

留言列表

留言列表